CCF2016 软件破解2

分析

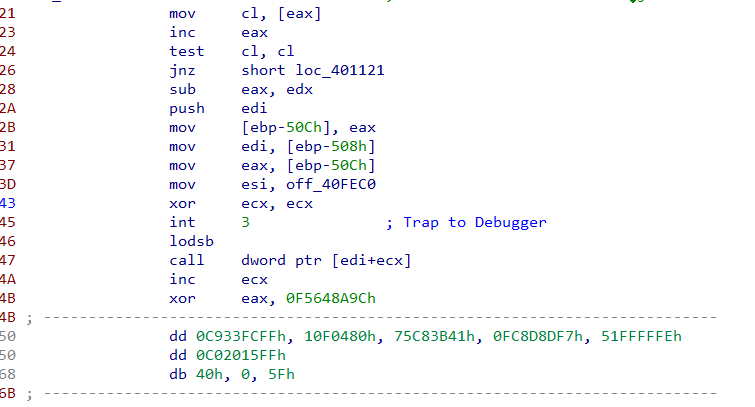

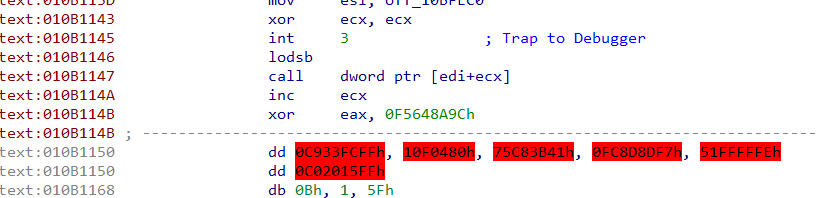

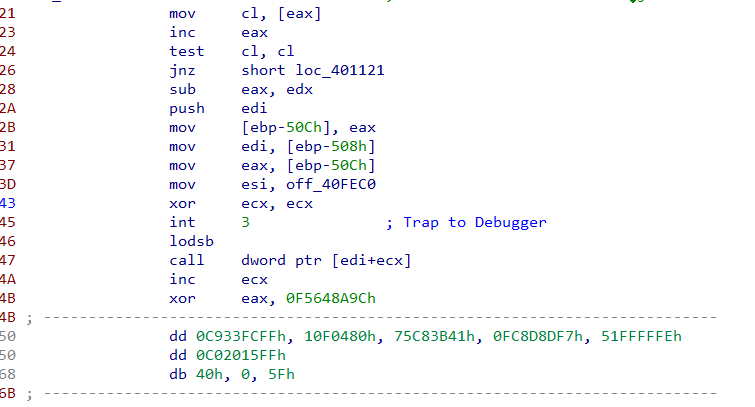

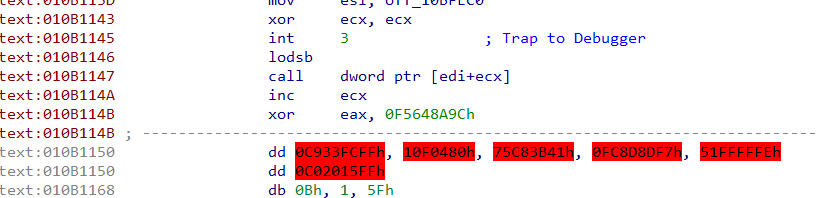

此处代码段有无法解析的指令

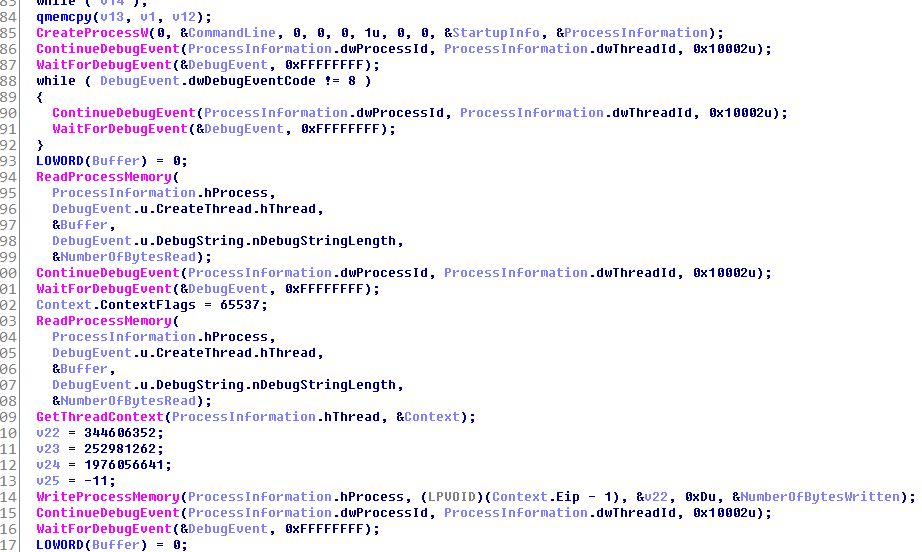

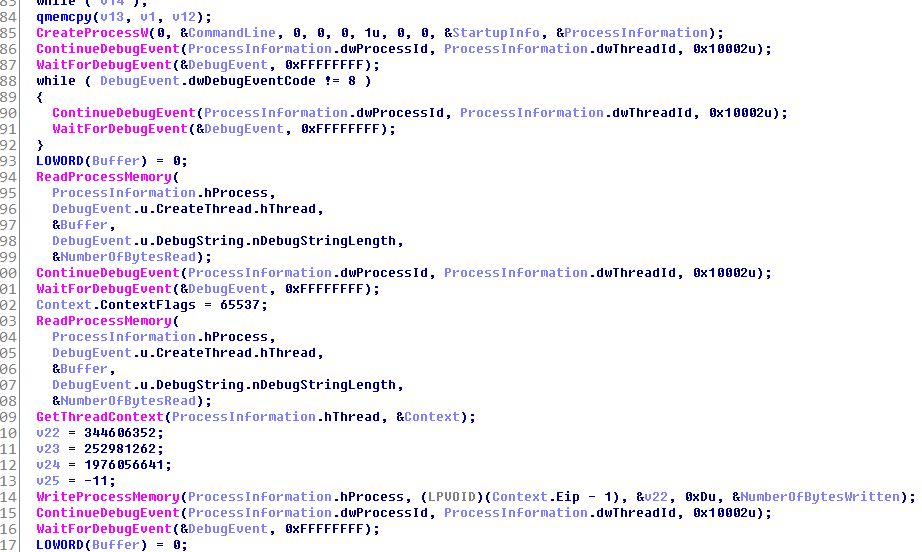

程序在输入密码后,用输入的密码作为argv[1],以原程序的path作为argv[0]开启了新的子线程

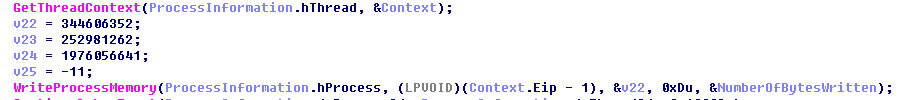

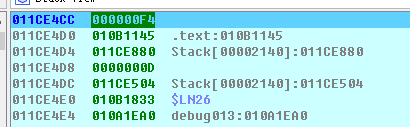

此处向子线程写入了一些数据

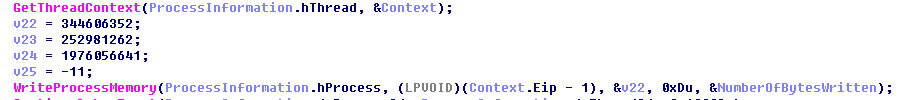

观察其参数,写入子线程的目标目标地址为

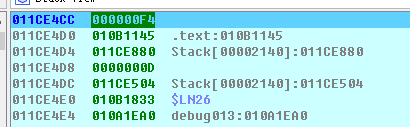

直接手动patch

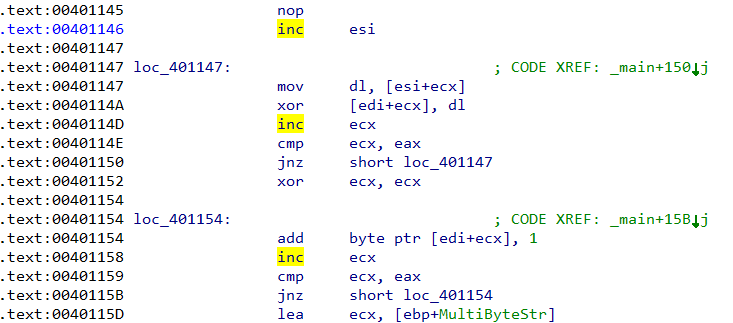

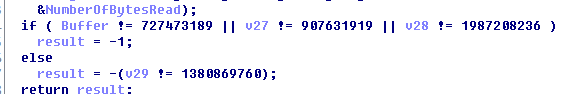

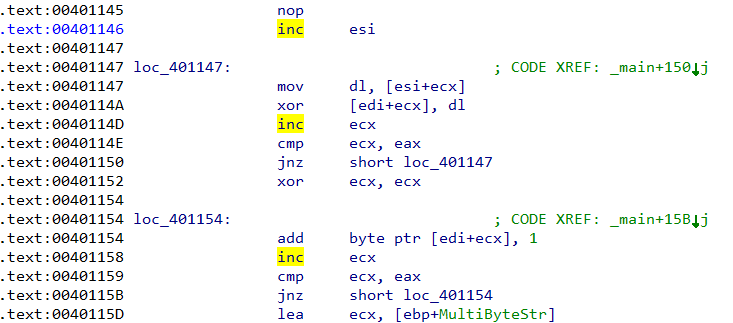

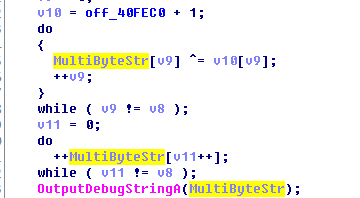

反编译后观察加密

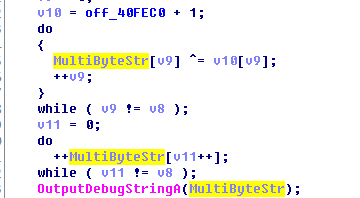

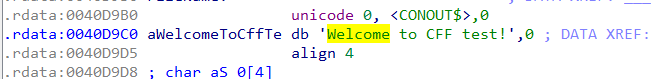

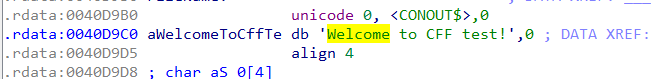

与wlcome to CFF te异或后加1

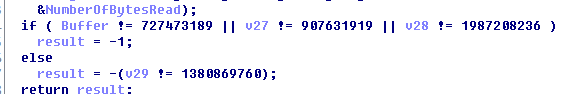

结果与之比对

Decode

|

|

此处代码段有无法解析的指令

程序在输入密码后,用输入的密码作为argv[1],以原程序的path作为argv[0]开启了新的子线程

此处向子线程写入了一些数据

观察其参数,写入子线程的目标目标地址为

直接手动patch

反编译后观察加密

与wlcome to CFF te异或后加1

结果与之比对

|

|